Hardware

Comparaison Nintendo Switch : différences essentielles entre V1 et V2

Depuis sa sortie, la Nintendo Switch a captivé une large audience avec sa capacité à alterner entre console de salon et console portable. Au fil…

Onoffapp net : Révolutionnez votre gestion d’appels

Dans l’ère du numérique où la flexibilité et la mobilité sont devenues essentielles, Onoffapp fait figure d’avant-gardiste en proposant une solution innovante pour la gestion…

Quel est le nom du film Playmobil ?

Vous aurez surement entendu parler du célèbre animé communément appelé Playmobil. En tant que crédo de comédie et d’aventure pour enfant, c’est un film qui…

Informatique

Marketing

Quelle est la chaîne de valeur d’Apple ?

Les stratégies génériques de Porter (Porter’s Generier Strategies) concernent le positionnement sur le marché et sont également appelées pour les trois stratégies de base. Il…

Pourquoi opter pour une campagne emailing ?

Le marketing digital est aujourd’hui un moyen de communication indispensable pour toute entreprise, quelle que soit sa taille ou son domaine d’activité. Parmi les canaux…

Secrets révélés : stratégies efficaces pour obtenir les notes sur Instagram

Dans l’arène numérique d’aujourd’hui, Instagram règne en tant que colosse social influençant les tendances, les marques et les comportements individuels. Avec des milliards de likes…

News

Neko Sama : une exploration approfondie des avis et témoignages des utilisateurs

Neko Sama, un site de streaming dédié aux animes, a rapidement capté l’attention des amateurs de culture japonaise. Sa popularité croissante suscite un intérêt marqué…

Les pannes les plus fréquentes sur un frigo et comment les résoudre

En plein été, votre frigo peut faire des siennes et arrêter de produire du froid, il peut fuir soudainement ou encore faire un bruit anormal….

Les dimensions idéales pour un dépliant à 3 volets

Les dépliants sont l’un des supports marketing les plus utilisés, mais aussi l’un des plus difficiles à concevoir. De nombreux détails doivent être pris en…

Comment regarder un film en streaming sur Chromecast ?

Vous souhaitez regarder un film en streaming sur Chromecast et vous ne savez pas comment procéder ? Si oui, sachez que vous n’avez pas besoin…

Quelle est la différence entre PME et PMI ?

La définition d’une PME (Petites et Moyennes Entreprises) est la suivante : les PME sont des entreprises ou des sociétés dont le nombre de salariés…

Quels sont les meilleurs smartphones pour la photographie en 2021 ?

y a quelques années à peine, il était inconcevable qu’une photo parfaite du ciel puisse être prise la nuit avec notre mobile. Aujourd’hui, il existe…

Sécurité

Comment installer Cleaner gratuitement ?

Si votre Android a déjà un certain temps et qu’il note récemment que cela ne fonctionne pas à la vitesse du premier jour, cela signifie…

Intégration urbaine des bornes haute sécurité : concilier sécurité et environnement urbain

Dans un monde où la sécurité est une préoccupation croissante, les villes sont confrontées au défi de concilier les impératifs de sécurité avec le maintien…

Détecter les logiciels malveillants : quel outil utiliser ?

Dans l’univers numérique actuel, la menace des logiciels malveillants n’a jamais été aussi prégnante. Ces programmes malicieux peuvent infecter les systèmes, voler des données sensibles…

Comment supprimer total AV sur Mac ?

Devriez-vous vendre votre Mac ou souhaiter réinstaller et réinitialiser MacOS/OS X pour une autre raison ? Ici, nous vous guidons tout au long du processus ! La…

Optimisez votre sécurité en ligne : les stratégies de défense contre les attaques par déni de service (DDoS)

Dans un monde de plus en plus numérique, le risque de menaces cybernétiques grandit. Parmi elles, les attaques par déni de service (DDoS) sont devenues…

Les dangers inquiétants de la sécurité des données sur les réseaux sociaux

Alors que la sphère numérique continue de grandir à une vitesse fulgurante, la question de la sécurité des données sur les réseaux sociaux devient de…

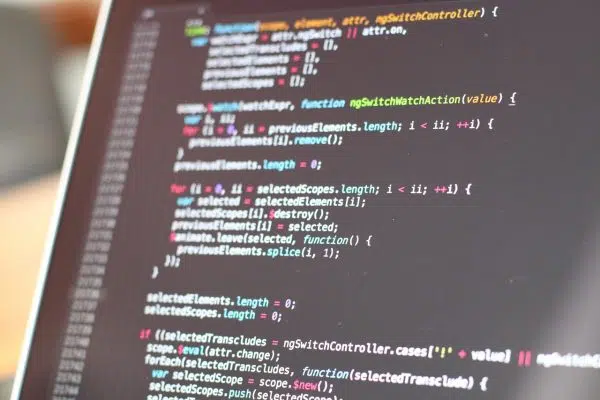

SEO

Pourquoi faire du monitoring de site est important pour le SEO?

Le monitoring de site web peut s’avérer être un travail fastidieux. Par ailleurs, il s’agit d’une tâche à confier à une équipe de professionnels. Ce…

Guide pratique pour éviter les erreurs courantes de SEO dans le domaine informatique

Dans le domaine informatique, l’optimisation pour les moteurs de recherche (SEO) est devenue une compétence essentielle pour assurer une visibilité optimale et attirer un trafic…

Les clés pour réussir dans l’univers du marketing en ligne

En plein essor, l’univers du marketing en ligne offre un immense potentiel pour ceux qui savent en tirer parti. Un monde dynamique, en constante évolution,…

L’impact crucial des balises HTML sur le référencement d’un site web

Plongeons-nous dans le monde fascinant du codage web, où chaque détail compte et où les balises HTML jouent un rôle prépondérant. Ces petits morceaux de…