Les navigateurs stockent souvent les mots de passe sans avertir que leur consultation reste possible en quelques clics, même sans connaissances techniques poussées. La récupération de ces identifiants s’effectue différemment selon les outils utilisés, avec des méthodes peu connues du grand public.

Certaines plateformes imposent des procédures de vérification supplémentaires, tandis que d’autres exposent encore des données sensibles sans authentification renforcée. Les gestionnaires spécialisés proposent des alternatives plus sûres, mais demandent une configuration rigoureuse.

Pourquoi il est si facile d’oublier ses mots de passe aujourd’hui

L’accumulation de services en ligne bouleverse nos habitudes d’accès. Aujourd’hui, chaque internaute jongle avec une centaine de comptes, chacun soumis à l’exigence d’un identifiant unique : réseaux sociaux, messageries, boutiques, services administratifs ou outils professionnels. À chaque inscription, les consignes se corsent : majuscules, minuscules, chiffres, symboles, renouvellement régulier… La mémoire humaine plie sous la pression.

Entre l’utilisateur et ses mots de passe, la relation est devenue un bras de fer constant. Chacun de ces codes protège l’accès à des services désormais centraux : démarches en ligne, photos personnelles, échanges professionnels, données bancaires. Un simple mot de passe ouvre la porte d’un pan entier de notre existence numérique. L’arrivée massive des applications mobiles et des services cloud a encore multiplié les points d’accès, chacun réclamant sa propre combinaison.

Voici les principaux facteurs qui compliquent la gestion des mots de passe au quotidien :

- Multiplicité des accès : chaque site ou application exige sa propre identification.

- Complexité des règles : codes longs, renouvelés fréquemment, impossibilité de recycler d’anciens mots de passe.

- Diversité des usages : entre vie professionnelle, loisirs, santé, administration… la liste des comptes ne cesse de s’allonger.

Résultat : la gestion des identifiants devient un défi permanent. Les outils de sauvegarde automatique intégrés aux navigateurs ou aux systèmes d’exploitation soulagent la mémoire, certes, mais ils ne font que masquer la surcharge que représente cette avalanche de codes.

Où retrouver ses mots de passe enregistrés sur vos appareils et navigateurs ?

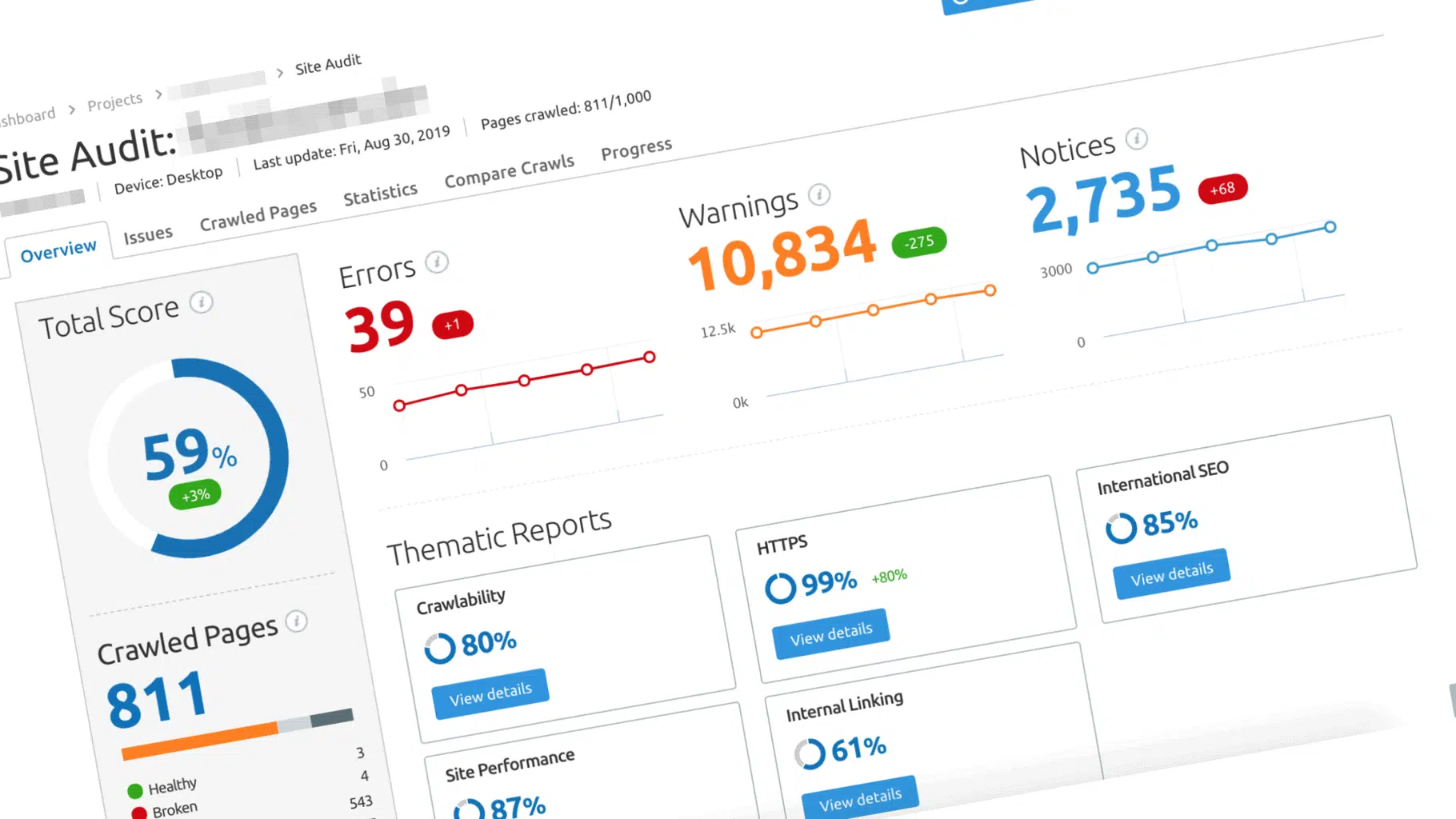

Les navigateurs web, Chrome, Firefox, Edge, enregistrent vos mots de passe dès la première connexion sur un site. Pour retrouver ces identifiants, il suffit d’ouvrir les paramètres du navigateur : dans Chrome, rendez-vous dans « Paramètres » puis « Mots de passe » ; Firefox propose « Identifiants et mots de passe » ; Edge centralise ces données dans « Profils » puis « Mots de passe ». Cette accessibilité facilite la vie… mais concentre aussi des données sensibles qu’un pirate convoiterait volontiers.

Les systèmes d’exploitation jouent aussi leur rôle. Sous Windows, le gestionnaire de mots de passe se trouve dans les paramètres du compte utilisateur. Sur Android, la gestion s’effectue via le compte Google, dans « Gestionnaire de mots de passe ». Du côté d’Apple, le trousseau iCloud rassemble tous les identifiants sur iPhone et iPad, accessible depuis les réglages, rubrique « Mots de passe ».

Cette centralisation simplifie la navigation, mais n’exclut pas la vigilance. Protégez systématiquement l’accès à ces données : code PIN, biométrie, reconnaissance faciale. Le stockage automatique, s’il est pratique, attire aussi les regards malveillants. Pour limiter les risques, pensez à consulter vos comptes en mode confidentiel ou à activer les alertes en cas de connexion inhabituelle. Restez toujours maître de vos accès numériques.

Gestionnaires de mots de passe : un allié pour ne plus rien perdre

Adopter un gestionnaire de mots de passe, c’est franchir un cap dans la maîtrise de ses accès. Des outils comme Dashlane, NordPass, LastPass ou KeePass centralisent tous vos identifiants dans un coffre-fort numérique ultra-sécurisé. L’accès repose sur un mot de passe maître, le seul à retenir, qui verrouille l’ensemble du système. Adieu le casse-tête des codes oubliés ou trop simples.

Ces gestionnaires génèrent et enregistrent pour vous des mots de passe uniques et robustes, adaptés à chaque service. Le stockage se fait sous la protection d’un chiffrement avancé, souvent de type AES 256 bits, niveau utilisé dans le secteur militaire. KeePass bénéficie même d’une certification ANSSI, gage d’une sécurité prise au sérieux par les spécialistes.

Certains acteurs, comme Legapass, misent sur une sécurité supplémentaire : stockage hors-ligne, chiffrement renforcé, possibilité de transmission sécurisée des accès en présence d’un huissier. Ce type de solution vise les professionnels ou particuliers très attachés à la confidentialité et à la continuité des accès, y compris en cas de disparition.

Pour mieux cerner l’intérêt de ces gestionnaires, voici ce qu’ils apportent :

- Chiffrement avancé de tous les identifiants stockés

- Génération automatique de mots de passe inviolables

- Partage sécurisé d’accès sans jamais divulguer le mot de passe

- Récupération facilitée via un mot de passe maître, dont la perte reste le seul vrai risque

Avec ces solutions, la sécurité ne dépend plus de votre seule mémoire, mais de protocoles éprouvés et de technologies de chiffrement. Face à la prolifération des comptes et à l’habileté croissante des pirates, ce changement d’approche devient un véritable rempart.

Conseils essentiels pour sécuriser et gérer efficacement vos accès

Pour ne plus jamais subir une attaque ou perdre l’accès à un service, imposez-vous une règle stricte : chaque mot de passe doit être unique. Bannissez la tentation de réutiliser les mêmes suites de caractères d’un site à l’autre. Un code solide s’étend sur au moins douze caractères, mêlant lettres, chiffres et symboles. Cette stratégie complique considérablement le travail des robots qui tentent de forcer les accès.

Activez sans hésiter l’authentification à deux facteurs sur tous les services qui la proposent. Ce système, de plus en plus répandu, ajoute une étape de vérification : réception d’un code par SMS, application mobile dédiée ou notification instantanée. L’accès devient alors presque impossible à détourner.

Sur les appareils Apple, profitez de Touch ID et Face ID pour valider vos connexions : la biométrie remplace la saisie manuelle, sans sacrifier la sécurité. Vos accès restent personnels, même si vous égarez votre appareil.

Si un doute surgit sur la fiabilité d’un mot de passe ou en cas de faille, réagissez vite : privilégiez la réinitialisation via l’adresse email associée. Proscrivez définitivement les mots de passe notés sur papier ou dans des fichiers non protégés. Pour aller plus loin, les professionnels comme les particuliers peuvent s’appuyer sur les conseils actualisés de Cybermalveillance.gouv.fr, qui détaille les bonnes pratiques et les réflexes à adopter pour se prémunir des fuites de données.

À l’heure où chaque accès numérique devient une cible potentielle, la vigilance et la méthode sont nos seuls véritables alliés. Seul celui qui anticipe garde la main sur ses clés virtuelles ; les autres s’en remettent au hasard.