Même avec un système d’exploitation réputé pour sa fiabilité, certains réglages de sécurité peuvent bloquer des applications ou empêcher l’accès à certaines fonctions. Le mode sécurisé, activé parfois automatiquement après une anomalie ou une manipulation accidentelle, limite l’utilisation de l’appareil et restreint les fonctionnalités.

Sortir de ce mode requiert une compréhension précise des mécanismes internes de macOS et des différentes options de sécurité intégrées. Certaines manipulations, mal maîtrisées, risquent de désactiver des protections essentielles ou de compromettre la stabilité du système.

Comprendre les principaux modes de sécurité sur Mac : isolement, mode sans échec et SIP

Sur macOS, la sécurité va bien au-delà d’un simple code d’accès ou d’une option de pare-feu. Ce sont plusieurs strates de défenses qui s’entrecroisent, dessinant un rempart efficace autour du système et des données personnelles.

Le mode isolement intervient dans des cas particuliers : transfert de données, opérations de maintenance pointue, ou restauration de disque. Il isole les ressources, réduit l’action des processus et verrouille l’accès aux données sensibles, à l’exception de l’administrateur.

Le mode sans échec, ou safe mode, se distingue par son fonctionnement au démarrage. Seuls les modules indispensables du système sont chargés, les polices personnalisées et les éléments de lancement annexes sont mis en veilleuse. Cet environnement épuré devient un atout lorsqu’il s’agit de débusquer une extension capricieuse, de faire place nette dans les caches ou de supprimer une application récalcitrante, notamment si elle ne vient pas de l’App Store.

En haut de la pyramide, SIP, System Integrity Protection verrouille les fichiers vitaux du système. Impossible pour un logiciel, même doté des droits administrateur, de toucher à ces composants clés. Cette couche s’appuie sur la puce T2 ou la puce M1, et s’associe à des outils comme Gatekeeper, XProtect ou FileVault. Ensemble, ils forment une forteresse où chaque barrière protège l’autre.

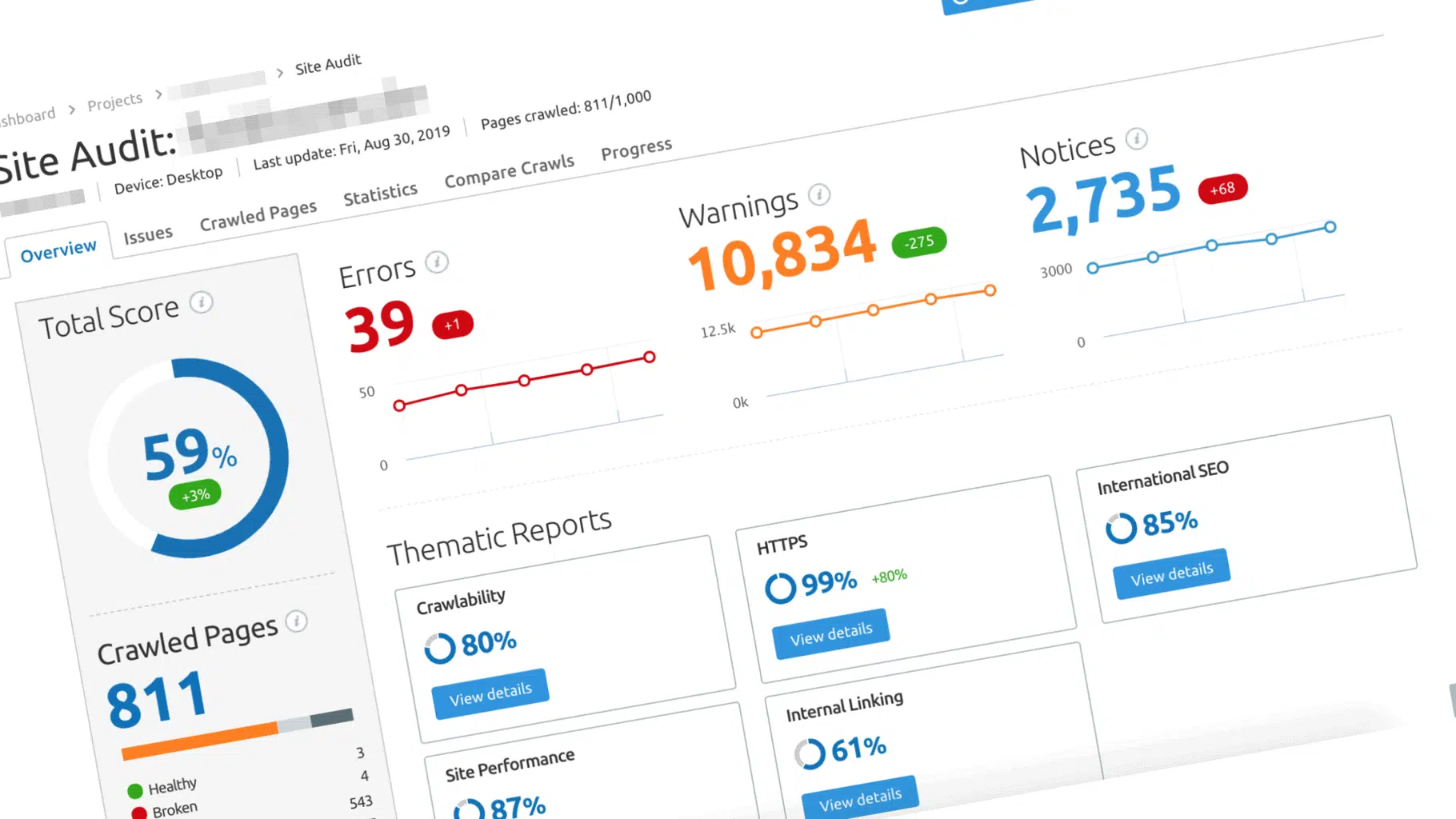

Voici les différents modes de sécurité et leur utilité respective :

- Mode isolement : protège les données lors de migrations ou de phases de diagnostic pointu.

- Mode sans échec : lance le Mac dans sa version la plus épurée pour repérer les conflits logiciels.

- SIP : verrouille le noyau du système et interdit toute modification non autorisée.

macOS ne repose donc pas sur une simple barrière, mais sur une architecture complète, reliant matériel et logiciel pour défendre le disque, les programmes et la vie numérique de l’utilisateur.

À quoi sert le mode sécurisé et dans quelles situations l’utiliser ?

Le mode sans échec, parfois désigné comme mode échec, agit comme une zone de repli sur macOS. Dès l’activation, le système se limite à l’essentiel : extensions Apple, polices d’origine, pilotes indispensables. Idéal pour traquer la source d’un bug, d’un ralentissement ou d’un plantage à répétition. Ce mode devient aussi précieux lorsqu’il s’agit de supprimer un logiciel malveillant qui s’accroche au système.

Si votre Mac démarre en mode échec sans prévenir, certains indices ne trompent pas : absence de certaines icônes, écran qui fige, applications qui refusent de se lancer. Ce mode peut aussi s’activer après une attaque informatique ou l’installation d’un logiciel douteux, histoire de neutraliser toute menace potentielle. C’est le sas de sécurité pour reprendre le contrôle avant de corriger le problème.

Voici dans quels cas le safe mode se révèle utile :

- Identifier un souci au démarrage ou un conflit survenu après une mise à jour système.

- Effacer une application qui résiste à la désinstallation classique.

- Mettre en pause une extension ou un pilote qui met en péril la stabilité du Mac.

Utiliser le mode échec, ce n’est pas seulement réparer une panne. C’est aussi l’outil rêvé pour chasser un fichier corrompu, régler des frictions logicielles ou verrouiller temporairement la machine en cas de suspicion d’intrusion. Lancer un Mac en mode échec, c’est reprendre la main sur une machine qui vous échappait.

Gérer et désactiver le mode sécurisé sur votre Mac étape par étape

Quitter le mode sécurisé sur un Mac n’a rien d’un casse-tête. Apple a conçu une marche à suivre accessible, même si la machine semble récalcitrante.

Première action : redémarrez le Mac. Appuyez longuement sur le bouton d’alimentation jusqu’à l’arrêt total. Patientez quelques secondes. Rallumez. Dans la majorité des cas, ce simple redémarrage suffit à retrouver un fonctionnement normal, hors du mode sans échec.

Si le Mac s’obstine à rester en mode sécurisé, explorez les Réglages Système. Rendez-vous dans le menu Pomme , choisissez « Réglages Système », puis « Utilisateurs et groupes ». Passez en revue les paramètres du compte actif. Un mot de passe oublié, une connexion automatique mal réglée ou une session défaillante peuvent provoquer ce blocage.

Parfois, il faut agir sur le disque de démarrage. Accédez à l’utilitaire de disque via le mode de récupération (redémarrage avec Commande + R). Analysez l’état du disque et réparez-le si besoin. Des extensions dépassées ou des applications corrompues peuvent aussi empêcher la sortie du mode sécurisé.

Pour manipuler ces réglages, mieux vaut utiliser un compte administrateur. C’est le seul qui bénéficie de tous les droits pour ajuster le démarrage, modifier les options système ou restaurer des autorisations.

Gardez en tête qu’un Mac incapable de sortir du mode sécurisé révèle souvent un problème plus profond, lié à un composant logiciel ou même matériel.

Applications, confidentialité et réglages essentiels pour une sécurité optimale au quotidien

La sécurité sur Mac ne s’arrête pas à la gestion du mode sans échec. Elle se construit jour après jour, à travers le choix des applications de protection, une surveillance attentive de la confidentialité et des réglages adaptés. Rester vigilant est indispensable, car les menaces évoluent et ciblent aussi macOS.

Pour limiter les risques, sélectionnez vos applications exclusivement sur l’App Store ou auprès d’éditeurs reconnus. Les logiciels gratuits qui promettent monts et merveilles cachent parfois des malwares tenaces. En complément, des utilitaires comme Little Snitch, Lulu ou Radio Silence surveillent les connexions sortantes. Pour la détection de virus, Bitdefender et Avast Security offrent une couche de défense supplémentaire sans ralentir la machine.

Côté confidentialité, activez l’authentification à deux facteurs, gérez vos mots de passe avec le trousseau iCloud, et contrôlez finement l’accès Bluetooth, Wi-Fi ou caméra. La section Confidentialité et sécurité dans les réglages permet d’auditer les permissions accordées aux apps. Pour la sauvegarde, Time Machine automatise le stockage de vos données. Pensez aussi à Localiser mon Mac en cas de vol ou de perte.

Quelques réflexes à adopter :

- Surveillez chaque notification système, car certaines alertes signalent une tentative d’intrusion.

- Faites vos mises à jour dès qu’elles sont disponibles, chaque patch ferme une brèche potentielle.

- Protégez vos échanges sur les réseaux publics grâce à un VPN robuste comme ExpressVPN ou CyberGhost.

La sécurité sur Mac n’est jamais figée. C’est un équilibre à trouver, entre vigilance quotidienne et maîtrise des outils. Parce qu’un ordinateur bien protégé, c’est un allié qui ne vous trahit pas.