Dans une ère numérique en constante évolution, la protection de vos données sur le cloud est devenue une préoccupation majeure. Les progrès technologiques ont permis une facilité d’accès à l’information, mais ont aussi ouvert la porte à des menaces potentielles pour la sécurité de ces informations. Les cyberattaques sont de plus en plus sophistiquées et les données stockées sur le cloud sont souvent la cible. Alors, comment peut-on mieux protéger ses données sur le cloud ? Quelles mesures peuvent être prises pour assurer une sécurité optimale ? C’est une question que beaucoup se posent.

Enjeux de la protection des données sur le cloud : une question cruciale à résoudre

La question de la protection des données sur le cloud s’impose aujourd’hui comme un défi incontournable. À mesure que nos vies professionnelles et personnelles basculent dans le tout-numérique, les entreprises confient leurs informations confidentielles à des services cloud. Cette transition s’accompagne de risques concrets, qu’il s’agit d’identifier sans détour.

Premier point sensible : la confidentialité. Déposer ses données sur le cloud, c’est accepter qu’elles transitent et résident sur des serveurs auxquels peuvent accéder, en théorie, des personnes extérieures à votre organisation. Cette réalité invite à se demander : qui, précisément, détient la clef de vos informations ? À quelles failles internes ou externes pouvez-vous être exposé ? La transparence sur l’accès et la gestion des droits devient alors un enjeu central.

Autre pilier : l’intégrité des données. Chaque document, chaque donnée, doit conserver sa forme et son contenu d’origine. Or, les tentatives de modification ou de corruption de fichiers se multiplient. Imaginez un rapport financier, un contrat, ou même une base de données clients modifiés à votre insu : les conséquences peuvent être dramatiques.

La disponibilité n’est pas à négliger non plus. Le cloud promet l’accès permanent à vos ressources, mais une panne, un incident technique ou une attaque, et l’accès à vos données peut se retrouver bloqué au pire moment.

Ces trois dimensions, confidentialité, intégrité, disponibilité, sont le socle de la protection des données sur le cloud. Reste à les traduire en pratiques quotidiennes efficaces.

Pour s’attaquer concrètement à ces enjeux, voici quelques bases à intégrer dans votre routine numérique :

- Créez pour chaque compte cloud un mot de passe unique et robuste. Ce simple geste limite déjà bien des intrusions.

- Misez sur la double authentification : un mot de passe seul ne suffit plus. Ajoutez un code temporaire reçu sur votre téléphone, et l’accès devient nettement plus difficile pour les curieux mal intentionnés.

- Adoptez des règles de confidentialité strictes au sein de votre structure : sensibilisez vos équipes, mettez à jour régulièrement les procédures internes, et limitez l’accès aux données sensibles à ceux qui en ont vraiment besoin.

- Optez pour le chiffrement : les données codées restent illisibles pour quiconque n’a pas la clé. Un fournisseur cloud digne de confiance doit proposer cette fonctionnalité, aussi bien pour le stockage que lors du transfert d’informations.

En somme, la sécurité des données sur le cloud ne s’improvise pas. Elle implique d’anticiper, de choisir les bons outils, et surtout de ne jamais baisser la garde. Plus vous prenez l’habitude d’appliquer ces mesures, plus le risque de voir vos fichiers exposés ou compromis diminue.

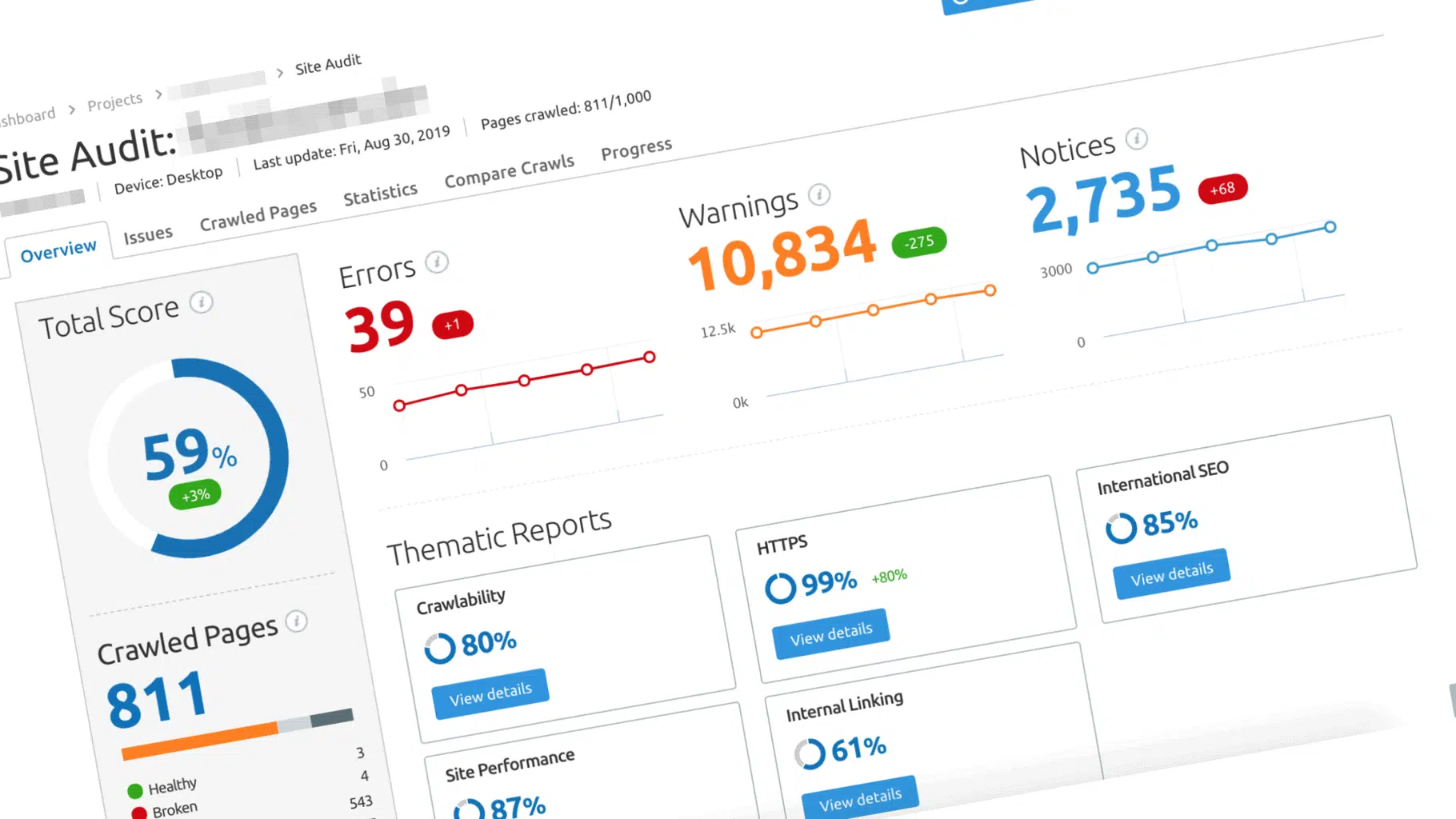

Risques majeurs : comment sécuriser efficacement les données sur le cloud

Faisons le point sur les dangers réels qui guettent la sécurité des données sur le cloud. Cette technologie a transformé notre façon de travailler, mais elle n’est pas exempte de failles.

Prenons d’abord la sécurité physique des data centers. Si les serveurs sont bien gardés, toute intrusion ou acte de malveillance sur le site même du fournisseur peut provoquer la fuite ou la perte de vos données. Ces incidents, bien que rares, rappellent que le risque zéro n’existe pas.

Les attaques par déni de service (DDoS) constituent une autre menace. Elles visent à saturer les serveurs en leur envoyant une avalanche de requêtes, rendant l’accès à vos données impossible pendant un temps. Pour une entreprise, ce type d’attaque peut paralyser l’activité, voire provoquer des pertes financières directes.

Autre point à surveiller : la gestion des tiers. Utiliser le cloud, c’est déléguer partiellement la sécurité à un prestataire. Il faut donc procéder à des vérifications régulières, s’assurer du sérieux du fournisseur, et contrôler les accès accordés à des sous-traitants ou partenaires.

Solutions avancées pour renforcer la sécurité des données sur le cloud : quelles options choisir

Protéger vos données sur le cloud demande de passer à la vitesse supérieure en matière de sécurité. Voici comment renforcer votre arsenal.

- Privilégiez des mots de passe complexes, mélangeant lettres majuscules, minuscules, chiffres et caractères spéciaux. Ne réutilisez jamais le même mot de passe sur plusieurs services.

- Activez systématiquement la double authentification pour chaque compte cloud ; ce verrou supplémentaire décourage la plupart des tentatives d’intrusion.

- Pensez au chiffrement. Deux options s’offrent à vous : le chiffrement côté client, où vous seul détenez la clé, ou côté serveur, géré par le fournisseur. Les deux ont leurs avantages ; le premier maximise le contrôle, le second simplifie l’usage.

- Définissez précisément les règles d’accès : qui peut consulter, modifier ou supprimer vos fichiers ? Limitez les droits au strict nécessaire et révisez-les régulièrement.

Adopter ces réflexes, c’est transformer chaque utilisateur en rempart actif face aux risques. Au bureau comme à la maison, la sécurité des données sur le cloud ne relève plus de l’exception : elle s’impose comme la règle du jeu numérique. À l’heure où la moindre faille peut avoir des répercussions majeures, choisir de rester vigilant, c’est assurer à vos informations un avenir plus sûr.