Erreur 404 : causes fréquentes et solutions pratiques pour la corriger

Un code à trois chiffres, une page blanche, et soudain, le visiteur se retrouve face à une impasse numérique. L'erreur 404 n'a rien d'exotique…

Logo Bayern Munich : histoire de la marque et origine du symbole

Le Club de football Bayern Munich est sans doute l’un des meilleurs…

Quelle est la différence entre PME et PMI ?

La définition d’une PME (Petites et Moyennes Entreprises) est la suivante :…

Ma Box RH : gérer vos ressources humaines en toute simplicité

Les entreprises cherchent sans cesse des solutions efficaces pour gérer leurs ressources…

Dernières nouveautés

Retrouvez les dernières actualités sur les sujets qui comptent, des nouvelles brûlantes aux tendances à suivre.

Débloquer un PC facilement grâce à des solutions vraiment efficaces

Il peut arriver à tout un chacun de se retrouver face à…

Logiciels incontournables pour créer un diaporama de présentation efficace

Oubliez la neutralité : derrière chaque diaporama marquant, il y a un…

Organiser sa page Instagram facilement avec l’option modifier la grille

La cohérence n'est pas réservée aux perfectionnistes : sur Instagram, elle s'impose…

Vues YouTube : prix de 1000 vues, meilleures astuces et stratégies !

Un CPM (coût pour mille vues) évolue entre 0,20 et 5 euros,…

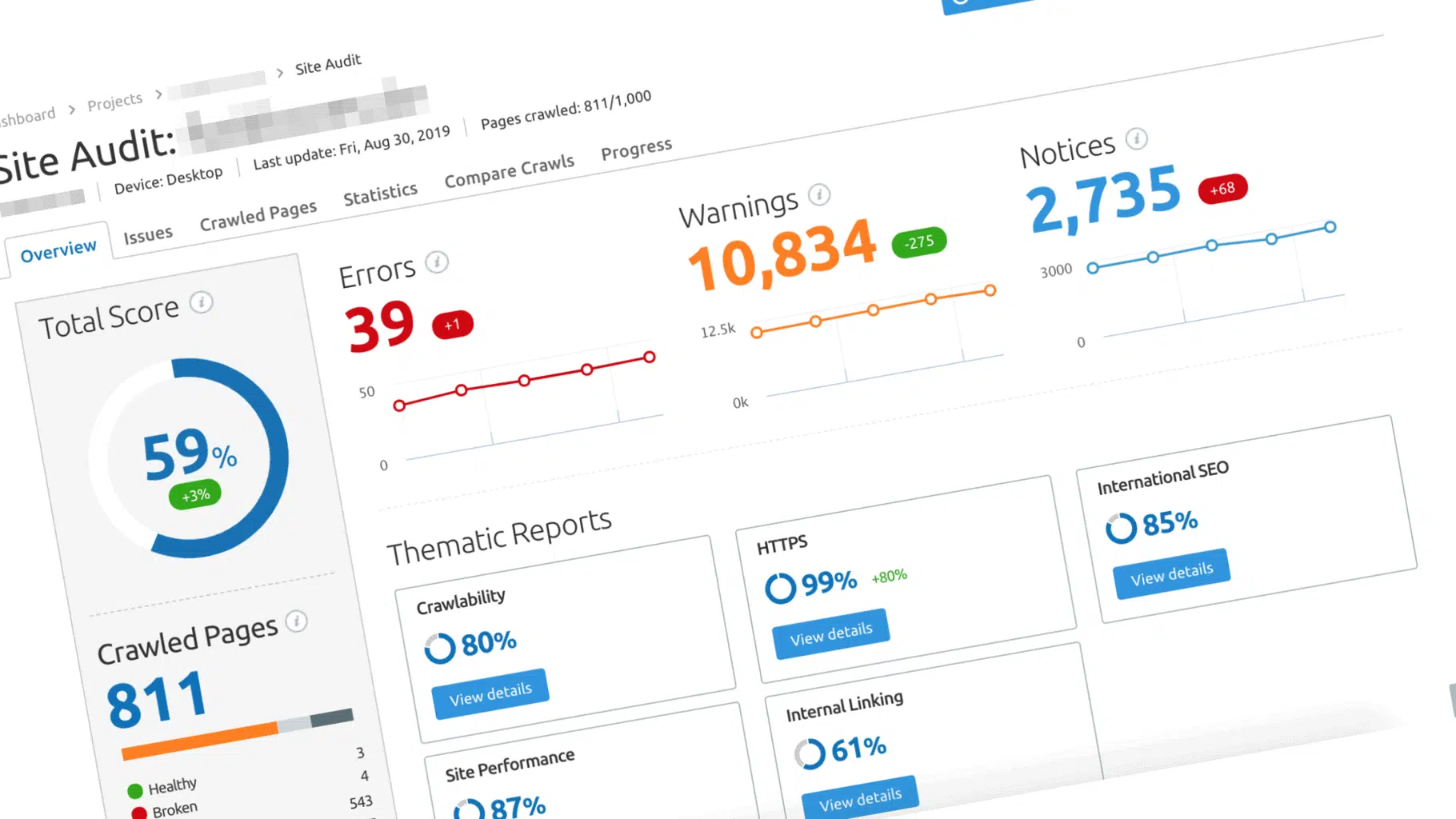

L’impact réel des métadonnées sur le classement d’un site web

Pousser un site web dans les tréfonds ou le hisser au sommet…

La chaîne de valeur d’Apple expliquée simplement et concrètement

Michael Porter a bouleversé les habitudes en classant la stratégie d'entreprise en…

Activer Windows Defender : pourquoi cela ne fonctionne-t-il pas ?

Un ordinateur peut afficher un antivirus désactivé sans que personne n’ait touché…

Sécurité de la messagerie à Versailles : comprendre les véritables enjeux

À Versailles, ville au patrimoine historique riche, la question de la sécurité…

Dernières nouveautés

Retrouvez les dernières actualités sur les sujets qui comptent, des nouvelles brûlantes aux tendances à suivre.

Zupimage en 2026 : ce qui change pour l’hébergement gratuit de vos photos

400. C'est désormais le plafond de fichiers autorisé par compte sur Zupimages.…

Créer un sondage Messenger en quelques étapes faciles

Organiser un sondage sur Messenger n'a jamais été aussi simple. Que ce…

Explorez nos contenus

Erreur 404 : causes fréquentes et solutions pratiques pour la corriger

Un code à trois chiffres, une page blanche, et soudain, le visiteur…

Organiser sa page Instagram facilement avec l’option modifier la grille

La cohérence n'est pas réservée aux perfectionnistes : sur Instagram, elle s'impose…

Installer un GPU en montage vertical : les conseils pour réussir

L'esthétique ne se limite plus à l'extérieur du PC. Elle s'affiche désormais…

Débloquer un PC facilement grâce à des solutions vraiment efficaces

Il peut arriver à tout un chacun de se retrouver face à…

Logiciels incontournables pour créer un diaporama de présentation efficace

Oubliez la neutralité : derrière chaque diaporama marquant, il y a un…

Bien choisir son imprimante pour un usage à la maison

Vous avez besoin d'une imprimante pour la maison afin d'imprimer des documents,…

Bien choisir son pc pour l’esport pour jouer sans compromis

Le sport électronique ne s'inscrit pas dans la même catégorie que le…

Erreurs courantes à ne surtout pas commettre en freelance informatique

Gagner sa vie rapidement, c'est possible. Le freelancing l'a prouvé, et l'informatique…

Pourquoi l’objectif SEO joue un rôle clé dans le référencement naturel

Le référencement naturel ne se contente pas d'être un simple levier de…

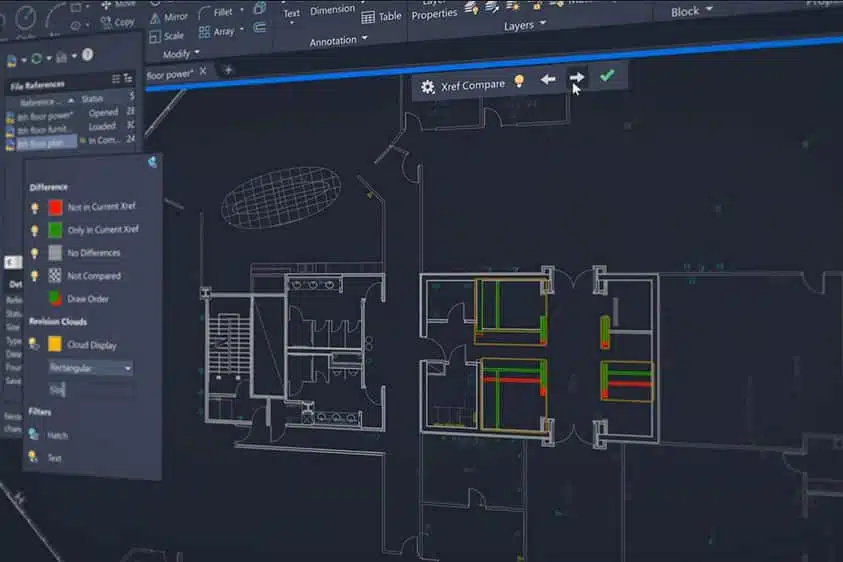

Un comparatif des logiciels de dessin industriel gratuits face à AutoCAD

Le dessin industriel est une discipline qui nécessite des outils performants pour…

Logo Bayern Munich : histoire de la marque et origine du symbole

Le Club de football Bayern Munich est sans doute l’un des meilleurs…

Accéder à un compte Snapchat sans mot de passe : démarches et solutions possibles

Nous y sommes tous allés, ça ne sert à rien de nier.…

Qu’est-ce qu’un mégabit (Mb) ? Est-ce le même qu’un mégaoctet (Mo) ?

Unité de mesure informatique, le bit constitue la plus petite quantité d’informations…

Messagerie INRA : guide exhaustif pour une configuration irréprochable

La messagerie de l'INRA, outil essentiel pour les chercheurs et le personnel…

Comparaison Nintendo Switch : différences essentielles entre V1 et V2

Depuis sa sortie, la Nintendo Switch a captivé une large audience avec…

Derniers articles

Erreur 404 : causes fréquentes et solutions pratiques pour la corriger

Un code à trois chiffres, une page blanche, et soudain, le visiteur…

Organiser sa page Instagram facilement avec l’option modifier la grille

La cohérence n'est pas réservée aux perfectionnistes : sur Instagram, elle s'impose…

Installer un GPU en montage vertical : les conseils pour réussir

L'esthétique ne se limite plus à l'extérieur du PC. Elle s'affiche désormais…

Article populaire

Quels sont les spoofing auxquels vous pouvez être confronté

Le spoofing se produit généralement lorsqu’un cybercriminel se fait passer pour une…